Windows 서버 시스템의 서비스 개요 및 네트워크 포트 요구 사항

이 문서가 적용되는 제품 보기.

이 페이지에서

모두 확대 | 모두 축소

요약

이 문서에서는 Microsoft Windows 서버 시스템에서 Microsoft 클라이언트 및 서버 운영 체제, 서버 기반 프로그램 및 프로그램 하위 구성 요소가 사용하는 필수 네트워크 포트, 프로토콜 및 서비스에 대해 설명합니다. 관리자와 지원 담당자는 이 Microsoft 기술 자료 문서를 참조하여 세그먼트화된 네트워크에서 Microsoft 운영 체제 및 프로그램의 네트워크 연결에 필요한 포트와 프로토콜을 결정할 수 있습니다.

이 문서의 포트 정보는 Windows 방화벽을 구성하는 데 사용할 수 없습니다. Windows 방화벽에 대한 자세한 내용은 Windows 방화벽 설정(Windows Firewall Settings) 기술 참조 문서를 참조하십시오.

Windows 서버 시스템에는 개발자와 IT(정보 기술) 전문가의 요구 사항을 충족하도록 설계된 포괄적인 통합 인프라가 포함되어 있습니다. 이 시스템은 정보 작업자가 신속하고 쉽게 정보를 얻고 분석하고 공유하는 데 사용할 수 있는 프로그램과 솔루션을 실행하도록 설계되었습니다. 이러한 Microsoft 클라이언트, 서버 및 서버 프로그램 제품은 다양한 네트워크 포트와 프로토콜을 사용하여 클라이언트 시스템 및 다른 서버 시스템과 네트워크를 통해 통신합니다. 전용 방화벽, 호스트 기반 방화벽 및 IPsec(인터넷 프로토콜 보안) 필터는 네트워크 보안에 필요한 중요 구성 요소입니다. 하지만 이러한 기술이 특정 서버에서 사용하는 포트와 프로토콜을 차단하도록 구성되어 있으면 해당 서버가 더 이상 클라이언트 요청에 응답하지 않습니다.

위로 가기

개요

다음은 이 문서에 포함되어 있는 정보에 대한 개요입니다.

- 이 문서의 "시스템 서비스 포트" 절에는 각 서비스에 대한 간략한 설명, 서비스의 논리 이름 및 각 서비스가 올바르게 작동하는 데 필요한 포트와 프로토콜이 나와 있습니다. 이 절은 특정 서비스에서 사용하는 포트와 프로토콜을 확인하는 데 도움이 됩니다.

- 이 문서의 "포트 및 프로토콜" 절에는 "시스템 서비스 포트" 절의 정보를 요약하는 표가 들어 있습니다. 이 표는 서비스 이름 대신 포트 번호를 기준으로 정렬되어 있습니다. 이 절을 통해 특정 포트에서 수신 대기하는 서비스를 신속하게 확인할 수 있습니다.

이 문서에서는 몇 가지 용어를 특정한 방식으로 사용합니다. 혼동을 피하기 위해 이 문서에서 이러한 용어를 사용하는 방식을 이해하고 있어야 합니다. 다음은 이러한 용어에 대한 설명입니다.

- 시스템 서비스: Windows 서버 시스템에는 Microsoft Windows 2000 Server 제품군, Microsoft Windows Server 2003 제품군, Microsoft Exchange 2000 Server 및 Microsoft SQL Server 2000과 같은 많은 제품이 포함되어 있습니다. 각 제품에는 많은 구성 요소가 포함되어 있으며 이러한 구성 요소 중 하나가 시스템 서비스입니다. 특정 컴퓨터에 필요한 시스템 서비스는 시작 시 운영 체제에 의해 자동으로 시작되거나 일반적인 작업 중 필요에 따라 시작됩니다. 예를 들어, Windows Server 2003, Enterprise Edition을 실행하는 컴퓨터에서 사용할 수 있는 시스템 서비스에는 서버 서비스, 인쇄 스풀러 서비스 및 World Wide Web 게시 서비스 등이 있습니다. 시스템 서비스마다 알기 쉬운 서비스 이름과 서비스 이름이 있습니다. 알기 쉬운 서비스 이름은 서비스 MMC(Microsoft Management Console) 스냅인과 같은 그래픽 관리 도구에 나타나는 이름이고, 서비스 이름은 명령줄 도구와 많은 스크립트 언어에서 사용되는 이름입니다. 시스템 서비스마다 하나 이상의 네트워크 서비스를 제공할 수 있습니다.

- 응용 프로그램 프로토콜: 이 문서에 나와 있는 응용 프로그램 프로토콜은 하나 이상의 TCP/IP 프로토콜과 포트를 사용하는 상위 수준 네트워크 프로토콜입니다. 응용 프로그램 프로토콜의 예에는 HTTP(Hypertext Transfer Protocol), SMB(서버 메시지 블록) 및 SMTP(Simple Mail Transfer Protocol)가 있습니다.

- 프로토콜: 응용 프로그램 프로토콜보다 낮은 수준에서 작동합니다. TCP/IP 프로토콜이 네트워크에서 장치 간 통신에 사용되는 표준 형식입니다. TCP/IP 프로토콜 제품군에는 TCP, UDP(User Datagram Protocol) 및 ICMP(Internet Control Message Protocol)가 포함됩니다.

- 포트: 시스템 서비스가 들어오는 네트워크 트래픽을 수신 대기하는 네트워크 포트입니다.

이 문서에서는 어떤 서비스가 다른 네트워크 통신 서비스를 사용하는지에 대해서는 설명하지 않습니다. 예를 들어, 많은 서비스가 Microsoft Windows에서 RPC(원격 프로시저 호출)나 DCOM 기능을 통해 동적 TCP 포트에 할당됩니다. 원격 프로시저 호출 서비스는 RPC나 DCOM을 사용하여 클라이언트 컴퓨터와 통신하는 다른 시스템 서비스의 요청을 조정합니다. 많은 다른 서비스가 서버 서비스에서 제공하는 프로토콜인 SMB나 NetBIOS(네트워크 기본 입/출력 시스템)를 사용합니다. HTTP나 HTTPS(Hypertext Transfer Protocol Secure)를 사용하는 서비스도 있습니다. 이러한 프로토콜은 인터넷 정보 서비스(IIS)에서 제공합니다. Windows 운영 체제의 아키텍처에 대한 자세한 내용은 이 문서에서 설명하지 않습니다. 이 주제에 대한 자세한 내용은 Microsoft TechNet과 MSDN(Microsoft Developer Network)에서 볼 수 있습니다. 많은 서비스가 특정 TCP 포트나 UDP 포트를 사용할 수 있지만 항상 한 서비스나 프로세스만 해당 포트에서 수신 대기할 수 있습니다.

전송을 위해 TCP/IP나 UDP/IP와 함께 RPC를 사용하는 경우 인바운드 포트는 필요에 따라 시스템 서비스에 빈번하게 동적으로 할당되고 포트 1024보다 상위의 TCP/IP 포트와 UDP/IP 포트가 사용됩니다. 이를 "임의의 RPC 포트"라고 비공식적으로 지칭하는 경우가 많습니다. 이러한 경우 RPC 클라이언트는 RPC 끝점 매퍼를 사용하여 서버에 할당된 동적 포트를 확인합니다. RPC 기반 서비스 중에는 RPC가 동적으로 포트를 할당하도록 하는 대신 특정 포트를 구성할 수 있는 것도 있습니다. 서비스와 관계없이 RPC가 동적으로 할당하는 포트의 범위를 작은 범위로 제한할 수도 있습니다. 이에 대한 자세한 내용은 이 문서의 "참조" 절을 참조하십시오.

이 문서에서는 이 문서의 끝에 있는 "본 문서의 정보는 다음의 제품에 적용됩니다." 절에 나열된 Microsoft 제품에 대한 시스템 서비스 역할과 서버 역할에 대해 설명합니다. 이 정보는 Microsoft Windows XP와 Microsoft Windows 2000 Professional에도 적용될 수 있지만 이 문서에서는 서버급 운영 체제를 중점적으로 다룹니다. 이 때문에 이 문서에서는 클라이언트 프로그램이 원격 시스템에 연결하는 데 사용하는 포트 대신 서비스가 수신 대기하는 포트에 대해 설명합니다.

위로 가기

시스템 서비스 포트

이 절에는 각 시스템 서비스에 대한 설명, 시스템 서비스에 해당하는 논리 이름 및 각 서비스에 필요한 포트와 프로토콜이 나와 있습니다.

Active Directory(로컬 보안 기관)

Active Directory는 LSASS 프로세스에서 실행되며 Windows 2000 및 Windows Server 2003 도메인 컨트롤러의 인증 및 복제 엔진을 포함합니다. 도메인 컨트롤러, 클라이언트 컴퓨터 및 응용 프로그램 서버에서는 트래픽을 캡슐화하는 데 터널링 프로토콜이 사용되지 않는 한 1024부터 65536까지의 임시 TCP 포트 범위 외에도 하드 코딩된 특정 포트를 통해 Active Directory에 네트워크로 연결해야 합니다. 캡슐화된 솔루션은 L2TP(계층 2 터널링 프로토콜)와 IPsec을 함께 사용하는 필터링 라우터의 뒤에 있는 VPN 게이트웨이로 구성될 수 있습니다. 이렇게 캡슐화된 시나리오에서는 아래 목록에 나오는 포트와 프로토콜을 모두 여는 것이 아니라 라우터를 통해 IPsec ESP(Encapsulating Security Protocol)(IP 프로토콜 50), IPsec NAT-T(Network Address Translator Traversal)(UDP 포트 4500) 및 IPsec ISAKMP(Internet Security Association and Key Management Protocol)(UDP 포트 500)를 허용해야 합니다. 마지막으로, Active Directory 복제에 사용되는 포트는 기술 자료 문서 224196, "특정 포트로 Active Directory 복제 트래픽 제한"에 설명된 대로 하드 코딩될 수 있습니다.

참고 L2TP가 IPsec ESP로 보호되기 때문에 L2TP 트래픽에 대한 패킷 필터는 필요하지 않습니다.

시스템 서비스 이름: LSASS

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

글로벌 카탈로그 서버 |

TCP |

3269 |

|

글로벌 카탈로그 서버 |

TCP |

3268 |

|

LDAP 서버 |

TCP |

389 |

|

LDAP 서버 |

UDP |

389 |

|

LDAP SSL |

TCP |

636 |

|

LDAP SSL |

UDP |

636 |

|

IPsec ISAKMP |

UDP |

500 |

|

NAT-T |

UDP |

4500 |

|

RPC |

TCP |

135 |

|

RPC 임의 할당 상위 TCP 포트 |

TCP |

1024 - 65536 |

응용 프로그램 레이어 게이트웨이 서비스

ICS(인터넷 연결 공유)/ICF(인터넷 연결 방화벽) 서비스의 하위 구성 요소인 이 서비스는 네트워크 프로토콜이 방화벽을 통과하여 인터넷 연결 공유 뒤에서 작동할 수 있도록 허용하는 플러그 인을 지원합니다. ALG(응용 프로그램 레이어 게이트웨이) 플러그 인은 포트를 열고 패킷에 포함된 데이터(예: 포트 및 IP 주소)를 변경할 수 있습니다. FTP(파일 전송 프로토콜)는 Windows Server 2003, Standard Edition과 Windows Server 2003, Enterprise Edition에 포함된 플러그 인을 사용하는 유일한 네트워크 프로토콜입니다. ALG FTP 플러그 인은 이러한 구성 요소가 사용하는 NAT(네트워크 주소 변환) 엔진을 통해 활성 FTP 세션을 지원하도록 설계되었습니다. ALG FTP 플러그 인은 NAT를 통과하여 포트 21로 향하는 모든 트래픽을 루프백 어댑터에서 3000~5000의 범위에 있는 개인 수신 대기 포트로 리디렉션하여 이러한 세션을 지원합니다. 그런 다음 ALG FTP 플러그 인은 FTP 제어 채널 트래픽을 모니터링하고 업데이트하여 FTP 플러그 인이 FTP 데이터 채널에 대한 NAT를 통해 포트 매핑을 전달할 수 있도록 합니다. FTP 플러그 인은 FTP 제어 채널 스트림에서 포트도 업데이트합니다.

시스템 서비스 이름: ALG

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

FTP 제어 |

TCP |

21 |

ASP.NET 상태 서비스

ASP.NET 상태 서비스는 ASP.NET Out-of-Process(독립 프로세스) 세션 상태를 지원합니다. ASP.NET 상태 서비스는 세션 데이터를 독립 프로세스로 저장합니다. 이 서비스는 소켓을 사용하여 웹 서버에서 실행되는 ASP.NET과 통신합니다.

시스템 서비스 이름: aspnet_state

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

ASP.NET 세션 상태 |

TCP |

42424 |

인증서 서비스

인증서 서비스는 핵심 운영 체제의 일부입니다. 인증서 서비스를 사용하여 기업은 자체 CA(인증 기관)의 역할을 수행할 수 있습니다. 이런 방식으로 기업은 S/MIME(Secure/Multipurpose Internet Mail Extensions), SSL(Secure Sockets Layer), EFS(파일 시스템 암호화), IPsec 및 스마트 카드 로그온과 같은 프로토콜과 프로그램의 디지털 인증서를 발급하고 관리할 수 있습니다. 인증서 서비스는 RPC와 DCOM을 통해 포트 1024보다 상위의 임의 TCP 포트를 사용하여 클라이언트와 통신합니다.

시스템 서비스 이름: CertSvc

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

클러스터 서비스

클러스터 서비스는 서버 클러스터 작동을 제어하고 클러스터 데이터베이스를 관리합니다. 클러스터는 단일 컴퓨터의 역할을 하는 독립적인 컴퓨터의 집합입니다. 관리자, 프로그래머 및 사용자는 클러스터를 단일 시스템으로 인식합니다. 소프트웨어는 클러스터의 노드로 데이터를 배포합니다. 한 노드에 오류가 발생하면 다른 노드에서 오류가 발생한 노드가 제공하던 서비스와 데이터를 제공합니다. 노드가 추가되거나 복구되면 클러스터 소프트웨어가 일부 데이터를 이 노드로 마이그레이션합니다.

시스템 서비스 이름: ClusSvc

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

클러스터 서비스 |

UDP |

3343 |

|

RPC |

TCP |

135 |

|

클러스터 관리자 |

UDP |

137 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

컴퓨터 브라우저

컴퓨터 브라우저 시스템 서비스는 네트워크에 있는 컴퓨터의 최신 목록을 관리하고 이 목록을 요청하는 프로그램에 목록을 제공합니다. 컴퓨터 브라우저 서비스는 Windows 기반 컴퓨터에서 네트워크 도메인과 리소스를 보는 데 사용됩니다. 브라우저로 지정된 컴퓨터는 네트워크에서 사용되는 모든 공유 리소스가 포함된 찾아보기 목록을 관리합니다. 네트워크 환경, net view 명령 및 Windows 탐색기와 같은 이전 버전의 Windows 프로그램에는 모두 찾아보기 기능이 필요합니다. 예를 들어, Microsoft Windows 95를 실행하는 컴퓨터에서 네트워크 환경을 열면 도메인과 컴퓨터의 목록이 나타납니다. 이 목록을 표시하기 위해 컴퓨터는 브라우저로 지정된 컴퓨터에서 찾아보기 목록의 사본을 얻습니다.

시스템 서비스 이름: Browser

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 데이터그램 서비스 |

UDP |

138 |

|

NetBIOS 이름 확인 |

UDP |

137 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

DHCP 서버

DHCP 서버 서비스는 DHCP(동적 호스트 구성 프로토콜)를 사용하여 IP 주소를 자동으로 할당합니다. 이 서비스를 사용하여 DHCP 클라이언트의 고급 네트워크 설정을 조정할 수 있습니다. 예를 들어, DNS(Domain Name System) 서버 및 WINS(Windows 인터넷 이름 서비스) 서버와 같은 네트워크 설정을 구성할 수 있습니다. 하나 이상의 DHCP 서버를 설정하여 TCP/IP 구성 정보를 관리하고 이 정보를 클라이언트 컴퓨터에 제공할 수 있습니다.

시스템 서비스 이름: DHCPServer

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

DHCP 서버 |

UDP |

67 |

|

MADCAP |

UDP |

2535 |

분산 파일 시스템

DFS(분산 파일 시스템)는 LAN(Local Area Network)이나 WAN(Wide Area Network)에 있는 서로 다른 파일 공유를 단일 논리 네임스페이스로 통합합니다. DFS 서비스는 Active Directory 도메인 컨트롤러에서 SYSVOL 공유 폴더를 알리는 데 필요합니다.

시스템 서비스 이름: Dfs

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 데이터그램 서비스 |

UDP |

138 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

LDAP 서버 |

TCP |

389 |

|

LDAP 서버 |

UDP |

389 |

|

SMB |

TCP |

445 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

분산 파일 시스템 복제

DFSR(분산 파일 시스템 복제) 서비스는 공통된 복제 그룹에 포함된 컴퓨터 간에 파일 및 폴더 업데이트 내용을 자동으로 복사하는 상태 기반의 다중 마스터 복제 엔진입니다. DFSR은 Windows Server 2003 R2에 추가된 기능으로, DFSN(분산 파일 시스템 네임스페이스)에 참여하는지 여부에 관계없이 Windows Server 2003 R2 컴퓨터 간에 파일을 복제할 수 있도록 DFS 관리 도구를 사용하여 구성할 수 있습니다. DFSR은 SYSVOL 복제에 사용되지 않습니다.

시스템 서비스 이름: DFSR

|

응용 프로그램 프로토콜 |

Protocol |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

분산 링크 추적 서버

분산 링크 추적 서버 시스템 서비스는 볼륨 간에 이동되는 파일을 도메인의 각 볼륨에 대해 추적할 수 있도록 정보를 저장합니다. 분산 링크 추적 서버 서비스는 도메인의 각 도메인 컨트롤러에서 실행됩니다. 이 서비스를 통해 분산 링크 추적 클라이언트 서비스는 같은 도메인의 다른 NTFS 파일 시스템 볼륨으로 이동된 링크된 문서를 추적할 수 있습니다.

시스템 서비스 이름: TrkSvr

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

분산 트랜잭션 코디네이터

DTC(분산 트랜잭션 코디네이터) 시스템 서비스는 데이터베이스, 메시지 대기열, 파일 시스템과 같은 리소스 관리자, 트랜잭션으로 보호되는 다른 리소스 관리자와 여러 컴퓨터 시스템에 분산된 트랜잭션의 조정을 담당합니다. DTC 시스템 서비스는 트랜잭션 구성 요소가 COM+를 통해 구성되는 경우 필요할 뿐 아니라 여러 시스템에 분산되어 있는 메시지 대기열(MSMQ라고도 함)과 SQL Server 작업의 트랜잭션 대기열에도 필요합니다.

시스템 서비스 이름: MSDTC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

DNS 서버

DNS 서버 서비스는 DNS 이름에 대한 쿼리와 업데이트 요청에 응답하여 DNS 이름 확인을 수행합니다. DNS 서버는 DNS 이름을 사용하여 식별되는 장치와 서비스를 찾고 Active Directory에서 도메인 컨트롤러를 찾는 데 필요합니다.

시스템 서비스 이름: DNS

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

DNS |

UDP |

53 |

|

DNS |

TCP |

53 |

이벤트 로그

이벤트 로그 시스템 서비스는 프로그램과 Windows 운영 체제에서 생성하는 이벤트 메시지를 기록합니다. 이벤트 로그 보고서에는 문제 진단에 유용할 수 있는 정보가 포함되어 있습니다. 보고서는 이벤트 뷰어에서 볼 수 있습니다. 이벤트 로그 서비스는 프로그램, 서비스 및 운영 체제에서 보낸 이벤트를 로그 파일에 기록합니다. 이벤트에는 원본 프로그램, 서비스 또는 구성 요소에 특정한 오류뿐 아니라 진단 정보도 포함됩니다. 로그는 MMC 스냅인에서 이벤트 뷰어를 통해서 보거나 이벤트 로그 API를 통해 프로그래밍 방식으로 볼 수 있습니다.

시스템 서비스 이름: Eventlog

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

Microsoft Exchange Server 및 Outlook 클라이언트

여러 버전의 Microsoft Exchange Server 및 Exchange 클라이언트에 다양한 포트 및 프로토콜 요구 사항이 있습니다. 이러한 요구 사항은 사용 중인 Exchange Server나 Exchange 클라이언트의 버전에 따라 달라집니다.

Outlook 클라이언트에서 Exchange 2003 이전 버전의 Exchange에 연결하려면 Exchange 서버에 대한 직접 RPC 연결이 필요합니다. Outlook에서 Exchange 서버에 설정된 RPC 연결은 먼저 RPC 끝점 매퍼(포트 TCP 135)에 접속하여 필요한 여러 끝점의 포트 매핑에 대한 정보를 요청합니다. 그런 다음 Outlook 클라이언트에서 이러한 끝점 포트를 직접 사용하여 Exchange 서버에 연결하려고 합니다.

Exchange 5.5에서는 클라이언트 통신에 두 개의 포트를 사용합니다. 하나는 정보 저장소용이고 다른 하나는 디렉터리용입니다. Exchange 2000 및 2003에서는 클라이언트 통신에 세 개의 포트를 사용합니다. 이러한 포트는 각각 정보 저장소용, 디렉터리 조회(RFR)용 및 DSProxy/NSPI용입니다.

대부분의 경우 이러한 두 개 또는 세 개의 포트는 TCP 1024-65534 범위에 임의로 매핑됩니다. 필요한 경우 임시 포트를 사용하지 않고 이러한 포트가 항상 정적 포트 매핑에 바인딩되도록 구성할 수 있습니다.

Exchange Server에서 정적 TCP 포트를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

270836 XCLN: Exchange 2000 정적 포트 매핑

Outlook 2003 클라이언트는 RPC를 사용하여 Exchange 서버에 대한 직접 연결을 지원합니다. 그러나 이러한 클라이언트는 인터넷을 통해 Windows Server 2003 기반 컴퓨터에서 호스팅되는 Exchange 2003 서버와도 통신할 수 있습니다. Outlook과 Exchange 서버 간에 RPC over HTTP 통신을 사용하면 인터넷에서 인증되지 않은 RPC 트래픽을 노출하지 않아도 됩니다. 대신 Outlook 2003 클라이언트와 Exchange Server 2003 컴퓨터 간의 트래픽이 TCP 포트 443(HTTPS)을 통해 HTTPS 패킷 내에 터널링됩니다.

RPC over HTTPS를 사용하려면 Outlook 2003 클라이언트와 "RPCProxy" 장치 기능을 하는 서버 사이에서 TCP 포트 443(HTTPS)을 사용할 수 있어야 합니다. HTTPS 패킷은 RPCProxy 서버에서 종료되며 래핑되지 않은 RPC 패킷은 세 개의 포트에서 Exchange 서버로 전달됩니다. 이는 위에서 설명한 RPC 트래픽과 비슷한 방식입니다. Exchange 서버에서 이러한 RPC over HTTPS 포트는 TCP 6001(정보 저장소), TCP 6002(디렉터리 조회) 및 TCP 6004(DSProxy/NSPI)에 정적으로 매핑됩니다. Outlook 2003에서는 정적으로 매핑된 이러한 끝점 포트를 사용하는 것을 알고 있으므로 Outlook 2003과 Exchange 2003 사이에서 RPC over HTTPS 통신을 사용할 때는 끝점 매퍼를 노출할 필요가 없습니다. 또한 Exchange 2003 서버의 DSProxy/NSPI 인터페이스가 전역 카탈로그를 제공하므로 Outlook 2003 클라이언트에 이 기능을 노출할 필요가 없습니다.

특정 환경에서는 몇 가지 항목을 더 고려해야 할 수 있습니다. 자세한 내용과 Exchange 구현 계획에 유용한 정보를 보려면 다음 Microsoft 웹 사이트를 방문하십시오.

http://www.microsoft.com/korea/exchange/library/default.asp

자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

270836 XCLN: Exchange 2000 정적 포트 매핑

278339 Exchange 2000 Server에서 사용하는 TCP/UDP 포트

280132 XCCC: 방화벽을 통한 Exchange 2000 Windows 2000 연결

282446 Exchange 클러스터의 정적 포트에 대한 DSProxy 구성

827330 Office Outlook 2003에서 클라이언트 RPC over HTTP 연결 문제를 해결하는 방법

833401 Exchange Server 2003 단일 서버에서 RPC over HTTP를 구성하는 방법

Exchange Server는 SMTP, POP3(Post Office Protocol 3) 및 IMAP와 같은 다른 프로토콜도 지원할 수 있습니다.

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

IMAP |

TCP |

143 |

|

SSL 상의 IMAP |

TCP |

993 |

|

POP3 |

TCP |

110 |

|

SSL 상의 POP3 |

TCP |

995 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

|

RPC |

TCP |

135 |

|

RPC over HTTPS |

TCP |

443 |

|

SMTP |

TCP |

25 |

|

SMTP |

UDP |

25 |

|

정보 저장소 |

TCP |

6001 |

|

디렉터리 조회 |

TCP |

6002 |

|

DSProxy/NSPI |

TCP |

6004 |

팩스 서비스

TAPI(Telephony API) 규격 시스템 서비스인 팩스 서비스는 팩스 기능을 제공합니다. 팩스 서비스를 사용하면 로컬 팩스 장치나 공유 네트워크 팩스 장치를 통해 데스크톱 프로그램에서 팩스를 보내고 받을 수 있습니다.

시스템 서비스 이름: Fax

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

|

SMB |

TCP |

445 |

파일 복제

FRS(파일 복제 서비스)는 공통된 FRS 복제 세트에 포함된 컴퓨터 간에 파일 및 폴더 업데이트 내용을 자동으로 복사하는 파일 기반 복제 엔진입니다. FRS는 공통된 도메인에 있는 Windows 2000 기반 및 Windows Server 2003 기반 도메인 컨트롤러 간에 SYSVOL 폴더의 내용을 복제하는 데 사용되는 기본 복제 엔진입니다. DFS 관리 도구를 사용하여 DFS 루트 또는 링크의 대상 간에 파일 및 폴더를 복제하도록 FRS를 구성할 수 있습니다.

시스템 서비스 이름: NtFrs

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

Macintosh용 파일 서버

Macintosh 컴퓨터 사용자는 Macintosh용 파일 서버 시스템 서비스를 사용하여 Windows Server 2003을 실행하는 컴퓨터에서 파일을 저장하고 액세스할 수 있습니다. 이 서비스가 해제되어 있거나 차단되어 있는 경우 Macintosh 클라이언트가 해당 컴퓨터에서 파일을 저장하거나 액세스할 수 없습니다.

시스템 서비스 이름: MacFile

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

Macintosh용 파일 서버 |

TCP |

548 |

FTP 게시 서비스

FTP 게시 서비스를 사용하여 FTP 연결을 할 수 있습니다. 기본적으로 FTP 제어 포트는 21이지만, 인터넷 정보 서비스(IIS) 관리자 스냅인을 통해 이 시스템 서비스를 구성할 수 있습니다. 능동 모드 FTP에 사용되는 기본 데이터 포트는 제어 포트보다 하나 작은 포트로 자동으로 설정됩니다. 따라서 제어 포트를 포트 4131로 구성하면 기본 데이터 포트는 4130이 됩니다. 대부분의 FTP 클라이언트가 수동 모드 FTP를 사용합니다. 즉, 클라이언트가 처음에는 제어 포트를 사용하여 FTP 서버에 연결하고, FTP 서버가 1025~5000 사이의 상위 TCP 포트를 할당하면 클라이언트가 데이터 전송을 위해 FTP 서버에 두 번째 연결을 설정합니다. IIS 메타베이스를 사용하여 상위 포트의 범위를 구성할 수 있습니다.

시스템 서비스 이름: MSFTPSVC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

FTP 제어 |

TCP |

21 |

|

FTP 기본 데이터 |

TCP |

20 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

그룹 정책

그룹 정책을 성공적으로 적용하려면 클라이언트에서 DCOM, ICMP, LDAP, SMB 및 RPC 프로토콜을 통해 도메인 컨트롤러에 접속할 수 있어야 합니다. 이러한 프로토콜이 하나라도 사용 불가능하거나 클라이언트와 관련 도메인 컨트롤러 간에 차단되어 있으면 정책이 적용되거나 새로 고쳐지지 않습니다. 컴퓨터와 사용자 계정이 서로 다른 도메인에 속해 있는 도메인 간 로그온의 경우, 클라이언트, 리소스 도메인 및 계정 도메인이 통신하는 데는 이러한 프로토콜이 필요할 수 있습니다. ICMP는 느린 연결이 검색될 때 사용됩니다. 느린 연결 검색에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

227260 사용자 프로필 및 그룹 정책을 처리할 때 느린 연결이 검색되는 방식

시스템 서비스 이름: Group Policy

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

DCOM |

TCP + UDP |

1024 - 65534 사이의 임의 포트 번호 |

|

ICMP(ping) |

ICMP |

20 |

|

LDAP |

TCP |

389 |

|

SMB |

TCP |

445 |

|

RPC |

TCP |

135, 1024 - 65534 사이의 임의 포트 번호 |

HTTP SSL

HTTP SSL 시스템 서비스는 IIS에서 SSL 기능을 수행할 수 있도록 합니다. SSL은 신용 카드 번호와 같은 중요 정보를 가로채는 것을 방지하기 위해 암호화된 통신 채널을 설정하는 데 대한 공개 표준입니다. 이 서비스는 다른 인터넷 서비스에서도 작동하도록 설계되었지만 주로 WWW(World Wide Web)에서 암호화된 전자 금융 트랜잭션을 수행하는 데 사용됩니다. 인터넷 정보 서비스(IIS) 관리자 스냅인을 통해 이 서비스의 포트를 구성할 수 있습니다.

시스템 서비스 이름: HTTPFilter

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

HTTPS |

TCP |

443 |

인터넷 인증 서비스

IAS(인터넷 인증 서비스)는 네트워크에 연결하는 사용자의 중앙 집중화된 인증, 권한 부여, 감사 및 계정 작업을 수행합니다. 이러한 사용자는 LAN이나 원격으로 연결되어 있을 수 있습니다. IAS는 IETF(Internet Engineering Task Force) 표준 RADIUS(원격 인증 전화 접속 사용자 서비스) 프로토콜을 구현합니다.

시스템 서비스 이름: IAS

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

레거시 RADIUS |

UDP |

1645 |

|

레거시 RADIUS |

UDP |

1646 |

|

RADIUS 계정 |

UDP |

1813 |

|

RADIUS 인증 |

UDP |

1812 |

ICF(인터넷 연결 방화벽)/ICS(인터넷 연결 공유)

이 시스템 서비스는 홈 네트워크나 소규모 사무실 네트워크에 있는 모든 컴퓨터에 대한 NAT, 주소 지정 및 이름 확인 서비스를 제공합니다. 인터넷 연결 공유 기능이 설정되어 있으면 한 컴퓨터가 네트워크에서 "인터넷 게이트웨이"가 되고 다른 클라이언트 컴퓨터들은 전화 접속 연결이나 광대역 연결과 같은 하나의 인터넷 연결을 공유할 수 있습니다. 이 서비스는 기본 DHCP 및 DNS 서비스를 제공하지만 모든 기능을 갖춘 Windows DHCP 또는 DNS 서비스에서 작동합니다. ICF와 인터넷 연결 공유가 네트워크의 나머지 컴퓨터에 대한 게이트웨이의 역할을 하는 경우 내부 네트워크 인터페이스의 개인 네트워크에 DHCP 및 DNS 서비스를 제공합니다. 이 시스템 서비스는 외부 지향 인터페이스에서는 이러한 서비스를 제공하지 않습니다.

시스템 서비스 이름: SharedAccess

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

DHCP 서버 |

UDP |

67 |

|

DNS |

UDP |

53 |

|

DNS |

TCP |

53 |

Kerberos 키 배포 센터

Kerberos KDC(키 배포 센터) 시스템 서비스를 사용하면 사용자가 Kerberos 버전 5 인증 프로토콜을 사용하여 네트워크에 로그온할 수 있습니다. 다른 Kerberos 프로토콜 구현의 경우와 마찬가지로 KDC는 인증 서비스와 TGS(Ticket-Granting Service)를 제공하는 단일 프로세스입니다. 인증 서비스는 TGT(Ticket Granting Ticket)를 발행하고 TGS(Ticket-Granting Service)는 자체 도메인에서 컴퓨터에 연결하기 위한 티켓을 발행합니다.

시스템 서비스 이름: kdc

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

Kerberos |

TCP |

88 |

|

Kerberos |

UDP |

88 |

라이선스 로깅

라이선스 로깅 시스템 서비스는 서버 CAL(클라이언트 액세스 라이선스) 모델에서 라이선스가 부여되는 Microsoft 서버 제품의 라이선스 관리에 도움이 되도록 설계된 도구입니다. 라이선스 로깅은 Microsoft Windows NT Server 3.51에서 도입되었습니다. 기본적으로 라이선스 로깅 서비스는 Windows Server 2003에서 해제되어 있습니다. 기존 설계 제약 조건과 변화하는 라이선스 조건 때문에 라이선스 로깅은 특정 서버나 기업 전반에서 사용되는 CAL의 총 수와 비교하여 구입할 CAL의 총 수를 정확하게 제공하지 못할 수 있습니다. 라이선스 로깅에서 보고한 CAL은 PUR(제품 사용권)과 Microsoft 소프트웨어 사용 조건의 해석과 충돌할 수 있습니다. 라이선스 로깅은 이후 버전의 Windows 운영 체제에는 포함되지 않을 것입니다. Microsoft Small Business Server 제품군 운영 체제의 사용자만 서버에서 이 서비스를 설정하는 것이 좋습니다.

시스템 서비스 이름: LicenseService

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 데이터그램 서비스 |

UDP |

138 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

SMB |

TCP |

445 |

메시지 대기열

메시지 대기열 시스템 서비스는 Windows용 분산 메시징 프로그램을 만드는 데 사용되는 메시징 인프라와 개발 도구입니다. 이러한 프로그램은 유형이 다른 네트워크를 통해 통신할 수 있고 일시적으로 서로 연결하지 못할 수 있는 컴퓨터 간에 메시지를 보낼 수 있습니다. 메시지 대기열은 보안, 효율적인 라우팅, 트랜잭션 내부에서 메시지 전송 지원, 우선 순위 기반 메시징 및 보장된 메시지 배달 기능을 제공합니다.

시스템 서비스 이름: MSMQ

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

MSMQ |

TCP |

1801 |

|

MSMQ |

UDP |

1801 |

|

MSMQ-DC |

TCP |

2101 |

|

MSMQ-Mgmt |

TCP |

2107 |

|

MSMQ-Ping |

UDP |

3527 |

|

MSMQ-RPC |

TCP |

2105 |

|

MSMQ-RPC |

TCP |

2103 |

|

RPC |

TCP |

135 |

메신저

메신저 시스템 서비스는 사용자, 컴퓨터, 관리자 및 경고 서비스와 메시지를 주고받습니다. 이 서비스는 Windows Messenger와 관련이 없습니다. 메신저 서비스를 해제하면 현재 네트워크에 로그온되어 있는 컴퓨터나 사용자에게 전송되는 알림을 받지 못합니다. 또한 net send 명령과 net name 명령이 더 이상 작동하지 않습니다.

시스템 서비스 이름: Messenger

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 데이터그램 서비스 |

UDP |

138 |

Microsoft Exchange MTA 스택

Microsoft Exchange 2000 Server와 Microsoft Exchange Server 2003에서 MTA(메시지 전송 에이전트)는 혼합 모드 환경에서 Exchange 2000 Server 기반 서버와 Exchange Server 5.5 기반 서버 간의 이전 버전과 호환되는 메시지 전송 서비스를 제공하는 데 많이 사용됩니다.

시스템 서비스 이름: MSExchangeMTA

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

X.400 |

TCP |

102 |

Microsoft Operations Manager 2000

Microsoft Operations Manager(MOM) 2000은 종합적인 이벤트 관리, 사전 모니터링 및 경고, 보고 및 추세 분석 기능을 제공하여 엔터프라이즈 수준에서 작업을 관리합니다. MOM 2000 서비스 팩 1(SP1)을 설치하면 MOM 2000은 더 이상 일반 텍스트 통신 채널을 사용하지 않으며 MOM 에이전트와 MOM 서버 간의 모든 트래픽이 TCP 포트 1270을 통해 암호화됩니다. MOM 관리자 콘솔은 DCOM을 사용하여 서버에 연결합니다. 즉, 네트워크를 통해 MOM 서버를 관리하는 관리자는 임의의 상위 TCP 포트에 액세스할 수 있어야 합니다.

시스템 서비스 이름: one point

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

MOM-Clear |

TCP |

51515 |

|

MOM-Encrypted |

TCP |

1270 |

Microsoft POP3 서비스

Microsoft POP3 서비스는 전자 메일 전송 및 검색 서비스를 제공합니다. 관리자는 이 서비스를 사용하여 메일 서버에서 전자 메일 계정을 저장하고 관리할 수 있습니다. 메일 서버에 Microsoft POP3 서비스를 설치하면 사용자가 메일 서버에 연결한 다음 POP3 프로토콜을 지원하는 전자 메일 클라이언트(예: Microsoft Outlook)를 사용하여 전자 메일을 검색할 수 있습니다.

시스템 서비스 이름: POP3SVC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

POP3 |

TCP |

110 |

MSSQLSERVER

MSSQLSERVER는 Microsoft SQL Server 2000의 시스템 서비스입니다. SQL Server는 강력하고 종합적인 데이터 관리 플랫폼을 제공합니다. 서버 네트워크 유틸리티를 사용하여 SQL Server의 각 인스턴스가 사용하는 포트를 구성할 수 있습니다.

시스템 서비스 이름: MSSQLSERVER

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SQL over TCP |

TCP |

1433 |

|

SQL Probe |

UDP |

1434 |

MSSQL$UDDI

MSSQL$UDDI 시스템 서비스는 Windows Server 2003 제품군 운영 체제의 UDDI(Universal Description, Discovery, and Integration) 기능을 설치할 때 설치됩니다. MSSQL$UDDI는 엔터프라이즈에서 UDDI 기능을 제공합니다. SQL Server 데이터베이스 엔진은 MSSQL$UDDI의 핵심 구성 요소입니다.

시스템 서비스 이름: MSSQLSERVER

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SQL over TCP |

TCP |

1433 |

|

SQL Probe |

UDP |

1434 |

Net Logon

Net Logon 시스템 서비스는 사용자와 서비스를 인증하기 위한 컴퓨터와 도메인 컨트롤러 간의 보안 채널을 관리합니다. 이 서비스는 도메인 컨트롤러로 사용자의 자격 증명을 전달하고 사용자의 사용자 권한과 도메인 보안 ID를 반환합니다. 일반적으로 이것을 창구 인증이라고 합니다. Net Logon은 구성원 컴퓨터나 도메인 컨트롤러가 도메인에 가입된 경우에만 자동으로 시작되도록 구성됩니다. Windows 2000 Server와 Windows Server 2003 제품군에서 Net Logon은 DNS에서 서비스 리소스 로케이터 레코드를 게시합니다. 이 서비스가 실행되면 서버 서비스와 로컬 보안 기관 서비스를 사용하여 들어오는 요청을 수신 대기합니다. Net Logon은 도메인 구성원 컴퓨터에서 명명된 파이프를 통한 RPC를 사용하고, 도메인 컨트롤러에서 명명된 파이프를 통한 RPC, RPC over TCP/IP, 메일 슬롯 및 LDAP(Lightweight Directory Access Protocol)를 사용합니다.

시스템 서비스 이름: Netlogon

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 데이터그램 서비스 |

UDP |

138 |

|

NetBIOS 이름 확인 |

UDP |

137 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

SMB |

TCP |

445 |

NetMeeting 원격 데스크톱 공유

NetMeeting 원격 데스크톱 공유 시스템 서비스는 권한이 있는 사용자가 Windows NetMeeting을 사용하여 회사 인트라넷을 통해 다른 PC에서 Windows 바탕 화면에 원격으로 액세스할 수 있도록 허용합니다. NetMeeting에서 이 서비스를 명시적으로 설정해야 합니다. Windows 알림 영역에서 아이콘을 사용하여 이 기능을 해제하거나 종료할 수 있습니다.

시스템 서비스 이름: mnmsrvc

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

터미널 서비스 |

TCP |

3389 |

NNTP(Network News Transfer Protocol)

NNTP(Network News Transfer Protocol) 시스템 서비스를 사용하면 Windows Server 2003을 실행하는 컴퓨터가 뉴스 서버의 역할을 수행할 수 있습니다. 클라이언트는 Microsoft Outlook Express와 같은 뉴스 클라이언트를 사용하여 서버에서 뉴스 그룹을 검색하고 각 뉴스 그룹에서 문서의 머리글이나 본문을 읽을 수 있습니다.

시스템 서비스 이름: NNTPSVC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NNTP |

TCP |

119 |

|

SSL 상의 NNTP |

TCP |

563 |

성능 로그 및 경고

성능 로그 및 경고 시스템 서비스는 미리 구성된 일정 매개 변수에 따라 로컬 컴퓨터나 원격 컴퓨터에서 성능 데이터를 수집하고 이 데이터를 로그에 기록하거나 메시지를 발생시킵니다. 성능 로그 및 경고 서비스는 명명된 로그 수집 설정에 포함된 정보에 따라 각각의 명명된 성능 데이터 수집을 시작하고 중지합니다. 이 서비스는 적어도 하나의 성능 데이터 수집이 예약된 경우에만 실행됩니다.

시스템 서비스 이름: SysmonLog

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

인쇄 스풀러

인쇄 스풀러 시스템 서비스는 모든 로컬 및 네트워크 인쇄 대기열을 관리하고 모든 인쇄 작업을 제어합니다. 인쇄 스풀러는 Windows 인쇄 하위 시스템의 중심입니다. 이 서비스는 시스템에서 인쇄 대기열을 관리하고 USB 포트, TCP/IP 프로토콜 제품군 등의 I/O(입/출력) 구성 요소 및 프린터 드라이버와 통신합니다.

시스템 서비스 이름: Spooler

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

SMB |

TCP |

445 |

원격 설치

원격 설치 시스템 서비스를 사용하여 PXE(Pre-Boot eXecution Environment) 원격 부팅 가능 클라이언트 컴퓨터에 Windows 2000, Windows XP 및 Windows Server 2003을 설치할 수 있습니다. RIS(원격 설치 서버)의 주요 구성 요소인 BINL(Boot Information Negotiation Layer) 서비스는 PXE 클라이언트 요청에 응답하고 클라이언트 유효성 검사를 위해 Active Directory를 검사하고 서버에서 클라이언트 정보를 전달합니다. BINL 서비스는 Windows 구성 요소 추가/제거에서 RIS 구성 요소를 추가하거나 운영 체제를 처음에 설치할 때 RIS 구성 요소를 선택하면 설치됩니다.

시스템 서비스 이름: BINLSVC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

BINL |

UDP |

4011 |

RPC(원격 프로시저 호출)

RPC(원격 프로시저 호출) 시스템 서비스는 데이터를 교환하고 다른 프로세스에 있는 기능을 호출할 수 있도록 하는 IPC(프로세스 간 통신) 메커니즘입니다. 다른 프로세스는 같은 컴퓨터, LAN 또는 원격 위치에 있을 수 있으며 WAN 연결이나 VPN 연결을 통해 액세스될 수 있습니다. RPC 서비스는 RPC 끝점 매퍼와 COM(구성 요소 개체 모델) 서비스 제어 관리자의 역할을 수행합니다. 많은 서비스가 RPC 서비스를 통해 성공적으로 시작됩니다.

시스템 서비스 이름: RpcSs

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

RPC over HTTPS |

TCP |

593 |

RPC(원격 프로시저 호출) 로케이터

RPC(원격 프로시저 호출) 로케이터 시스템 서비스는 RPC 이름 서비스 데이터베이스를 관리합니다. 이 서비스가 설정되어 있으면 RPC 클라이언트가 RPC 서버를 찾을 수 있습니다. 이 서비스는 기본적으로 해제되어 있습니다.

시스템 서비스 이름: RpcLocator

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

SMB |

TCP |

445 |

원격 저장소 알림

원격 저장소 알림 시스템 서비스는 사용자가 보조 저장소 미디어에서만 사용할 수 있는 파일에서 쓰거나 읽을 때 사용자에게 이를 알립니다. 이 서비스를 중지하면 알림이 방지됩니다.

시스템 서비스 이름: Remote_Storage_User_Link

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

원격 저장소 서버

원격 저장소 서버 시스템 서비스는 자주 사용되지 않는 파일을 보조 저장소 미디어에 저장합니다. 이 서비스를 중지하면 사용자가 보조 저장소 미디어에서 파일을 이동하거나 검색할 수 없습니다.

시스템 서비스 이름: Remote_Storage_Server

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

라우팅 및 원격 액세스

라우팅 및 원격 액세스 서비스는 다중 프로토콜 LAN-LAN, LAN-WAN, VPN 및 NAT 라우팅 서비스를 제공할 뿐 아니라 전화 접속과 VPN 원격 액세스 서비스도 제공합니다. 라우팅 및 원격 액세스 서비스는 다음 프로토콜을 모두 사용할 수 있지만 일반적으로는 일부만 사용합니다. 예를 들어, 필터링 라우터 뒤에 있는 VPN 게이트웨이를 구성하는 경우 한 기술만 사용할 수 있습니다. IPsec과 함께 L2TP를 사용하는 경우 라우터를 통해 IPsec ESP(IP 프로토콜 50), NAT-T(포트 4500에서 TCP) 및 IPsec ISAKMP(포트 500에서 TCP)를 허용해야 합니다.

참고 NAT-T와 IPsec ISAKMP가 L2TP에 필요하지만 이러한 포트는 실제로 로컬 보안 기관에서 모니터링합니다. 이에 대한 자세한 내용은 이 문서의 "참조" 절을 참조하십시오.

시스템 서비스 이름: RemoteAccess

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

GRE(IP 프로토콜 47) |

GRE |

n/a |

|

IPsec AH(IP 프로토콜 51) |

AH |

n/a |

|

IPsec ESP(IP 프로토콜 50) |

ESP |

n/a |

|

L2TP |

UDP |

1701 |

|

PPTP |

TCP |

1723 |

서버

서버 시스템 서비스는 네트워크를 통한 파일, 인쇄 및 명명된 파이프 공유와 RPC 지원 기능을 제공합니다. 서버 서비스를 통해 디스크 및 프린터와 같은 로컬 리소스를 공유할 수 있으므로 네트워크의 다른 사용자가 이러한 리소스에 액세스할 수 있을 뿐 아니라 로컬 컴퓨터에서 실행되는 프로그램과 다른 컴퓨터에서 실행되는 프로그램 간의 명명된 파이프 통신도 수행할 수 있습니다. 명명된 파이프 통신은 한 프로세스의 출력용으로 예약된 메모리가 다른 프로세스의 입력으로 사용되는 것을 말합니다. 입력을 받아들이는 프로세스는 컴퓨터에 로컬일 필요가 없습니다.

참고 컴퓨터 이름을 WINS를 사용하여 다중 IP 주소로 확인하거나 WINS가 실패하여 DNS를 사용하여 컴퓨터 이름을 확인한 경우 NetBT(NetBIOS over TCP/IP)가 파일 서버의 IP 주소에 대해 ping을 시도합니다. 포트 139 통신은 ICMP(Internet Control Message Protocol)를 에코 메시지에 의존합니다. IPv6(Internet Protocol 버전 6)이 설치되어 있지 않은 경우 포트 445 통신도 이름을 확인할 때 ICMP에 의존합니다. 미리 로드된 Lmhosts 항목은 DNS 확인자를 무시합니다. Windows Server 2003 기반 또는 Windows XP 기반 시스템에 IPv6이 설치되어 있으면 포트 445 통신은 ICMP 요청을 트리거하지 않습니다.

시스템 서비스 이름: lanmanserver

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 데이터그램 서비스 |

UDP |

138 |

|

NetBIOS 이름 확인 |

UDP |

137 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

SMB |

TCP |

445 |

SharePoint Portal Server

SharePoint Portal Server 시스템 서비스를 사용하면 비즈니스 프로세스 전반에서 관련 정보를 이용할 수 있도록 사용자, 팀 및 지식을 완벽하게 연결하는 지능형 포털을 개발할 수 있습니다. Microsoft SharePoint Portal Server 2003은 단일 로그온 및 엔터프라이즈 응용 프로그램 통합 기능을 통해 다양한 시스템의 정보를 한 솔루션으로 통합하는 엔터프라이즈 비즈니스 솔루션을 제공합니다.

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

HTTP |

TCP |

80 |

|

HTTPS |

TCP |

443 |

SMTP(Simple Mail Transfer Protocol)

SMTP(Simple Mail Transfer Protocol) 시스템 서비스는 전자 메일 전송 및 릴레이 에이전트입니다. 이 서비스는 원격 대상에 대한 전자 메일을 받아들이고 대기열에 저장하며 지정된 간격으로 검색합니다. Windows 도메인 컨트롤러는 사이트 간 전자 메일 기반 복제에 SMTP 서비스를 사용합니다. Windows Server 2003 COM 구성 요소의 CDO(Collaboration Data Object)는 SMTP 서비스를 사용하여 아웃바운드 전자 메일을 전송하고 대기열에 저장할 수 있습니다.

시스템 서비스 이름: SMTPSVC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SMTP |

TCP |

25 |

|

SMTP |

UDP |

25 |

단순 TCP/IP 서비스

단순 TCP/IP 서비스는 다음 프로토콜에 대한 지원 기능을 구현합니다.

- Echo, 포트 7, RFC 862

- Discard, 포트 9, RFC 863

- Character Generator, 포트 19, RFC 864

- Daytime, 포트 13, RFC 867

- Quote of the Day, 포트 17, RFC 865

시스템 서비스 이름: SimpTcp

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

Chargen |

TCP |

19 |

|

Chargen |

UDP |

19 |

|

Daytime |

TCP |

13 |

|

Daytime |

UDP |

13 |

|

Discard |

TCP |

9 |

|

Discard |

UDP |

9 |

|

Echo |

TCP |

7 |

|

Echo |

UDP |

7 |

|

Quotd |

TCP |

17 |

|

Quoted |

UDP |

17 |

SMS 원격 제어 에이전트

SMS 원격 제어 에이전트는 Microsoft Systems Management Server(SMS) 2003의 시스템 서비스입니다. SMS 원격 제어 에이전트는 Microsoft 운영 체제의 변경과 구성 관리를 위한 종합적인 솔루션을 제공합니다. 이 솔루션을 사용하는 조직은 관련된 소프트웨어와 업데이트를 사용자에게 제공할 수 있습니다.

시스템 서비스 이름: Wuser32

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SMS 원격 이야기방 |

TCP |

2703 |

|

SMS 원격 이야기방 |

UDP |

2703 |

|

SMS 원격 제어(제어) |

TCP |

2701 |

|

SMS 원격 제어(제어) |

UDP |

2701 |

|

SMS 원격 제어(데이터) |

TCP |

2702 |

|

SMS 원격 제어(데이터) |

UDP |

2702 |

|

SMS 원격 파일 전송 |

TCP |

2704 |

|

SMS 원격 파일 전송 |

UDP |

2704 |

SNMP 서비스

SNMP 서비스를 사용하면 들어오는 SNMP(Simple Network Management Protocol) 요청을 로컬 컴퓨터에서 처리할 수 있습니다. SNMP 서비스에는 네트워크 장치에서 활동을 모니터링하고 네트워크 콘솔 워크스테이션에 보고하는 에이전트가 있습니다. SNMP 서비스는 네트워크 관리 소프트웨어를 실행하는 중앙에 위치한 컴퓨터에서 네트워크 호스트(예: 워크스테이션 또는 서버 컴퓨터, 라우터, 브리지 및 허브)를 관리하는 방법을 제공합니다. SNMP는 에이전트와 관리 시스템의 분산 아키텍처를 사용하여 관리 서비스를 수행합니다.

시스템 서비스 이름: SNMP

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SNMP |

UDP |

161 |

SNMP 트랩 서비스

SNMP 트랩 서비스는 로컬 또는 원격 SNMP 에이전트에서 생성하는 트랩 메시지를 받은 다음 컴퓨터에서 실행되는 SNMP 관리 프로그램으로 전달합니다. SNMP 트랩 서비스는 에이전트에 대해 구성되는 경우 특정 이벤트가 발생하면 트랩 메시지를 생성합니다. 이러한 메시지는 트랩 대상으로 전송됩니다. 예를 들어, 알 수 없는 관리 시스템이 정보 요청을 보내면 인증 트랩을 시작하도록 에이전트를 구성할 수 있습니다. 트랩 대상에는 관리 시스템의 컴퓨터 이름, IP 주소 또는 IPX(Internetwork Packet Exchange) 주소가 포함됩니다. 트랩 대상은 SNMP 관리 소프트웨어를 실행하고 네트워크를 사용할 수 있는 호스트여야 합니다.

시스템 서비스 이름: SNMPTRAP

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SNMP 트랩 아웃바운드 |

UDP |

162 |

SQL Analysis Server

SQL Analysis Server 시스템 서비스는 SQL Server 2000의 구성 요소입니다. SQL Analysis Server를 사용하여 OLAP 큐브와 데이터 마이닝 모델을 만들고 관리할 수 있습니다. SQL Analysis Server는 큐브나 데이터 마이닝 모델을 만들고 저장하기 위해 로컬 또는 원격 데이터 소스에 액세스할 수 있습니다.

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SQL Analysis Services |

TCP |

2725 |

SQL Server: 하위 수준 OLAP 클라이언트 지원

SQL Analysis Server 서비스가 하위 수준(OLAP Services 7.0) 클라이언트의 연결을 지원해야 하는 경우 SQL Server 2000에서 이 시스템 서비스를 사용합니다. SQL 7.0에서 사용하는 OLAP 서비스의 기본 포트는 다음과 같습니다.

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

OLAP Services 7.0 |

TCP |

2393 |

|

OLAP Services 7.0 |

TCP |

2394 |

SSDP 검색 서비스

SSDP 검색 서비스는 SSDP(Simple Service Discovery Protocol)를 Windows 서비스로 구현합니다. SSDP 검색 서비스는 장치 유무 알림의 수신을 관리하고 캐시를 업데이트하며 이러한 알림을 처리되지 않은 검색 요청과 함께 클라이언트로 전달합니다. SSDP 검색 서비스는 클라이언트에서 이벤트 콜백의 등록을 받아들여 등록 요청으로 변환하고 이벤트 알림을 모니터링합니다. 그런 다음 등록된 콜백으로 이러한 요청을 전달합니다. 이 시스템 서비스는 호스팅된 장치에 정기적인 알림도 제공합니다. 현재 SSDP 이벤트 알림 서비스는 TCP 포트 5000을 사용합니다. 다음 Windows XP 서비스 팩에서부터는 TCP 포트 2869를 사용합니다.

참고 이 문서를 작성하는 시점의 현재 Windows XP 서비스 팩 수준은 Windows XP 서비스 팩 1(SP1)입니다.

시스템 서비스 이름: SSDPRSR

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

SSDP |

UDP |

1900 |

|

SSDP 이벤트 알림 |

TCP |

2869 |

|

SSDP 레거시 이벤트 알림 |

TCP |

5000 |

Systems Management Server 2.0

Microsoft Systems Management Server(SMS) 2003은 Microsoft 운영 체제의 변경과 구성 관리를 위한 종합적인 솔루션을 제공합니다. 이 솔루션을 사용하는 조직은 관련된 소프트웨어와 업데이트를 신속하고 비용 효율적으로 사용자에게 제공할 수 있습니다.

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 데이터그램 서비스 |

UDP |

138 |

|

NetBIOS 이름 확인 |

UDP |

137 |

|

NetBIOS 세션 서비스 |

TCP |

139 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

TCP/IP 인쇄 서버

TCP/IP 인쇄 서버 시스템 서비스를 사용하면 LPD(Line Printer Daemon) 프로토콜을 통해 TCP/IP 기반 인쇄를 수행할 수 있습니다. 서버의 LPD 서비스는 UNIX 컴퓨터에서 실행되는 LPR(Line Printer Remote) 유틸리티에서 문서를 받습니다.

시스템 서비스 이름: LPDSVC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

LPD |

TCP |

515 |

텔넷

Windows의 텔넷 시스템 서비스는 텔넷 클라이언트에 ASCII 터미널 세션을 제공합니다. 텔넷 서버는 두 종류의 인증을 지원하고 다음 네 종류의 터미널을 지원합니다.

ANSI(American National Standards Institute)

VT-100

VT-52

VTNT

시스템 서비스 이름: TlntSvr

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

텔넷 |

TCP |

23 |

터미널 서비스

터미널 서비스는 클라이언트 장치가 서버에서 실행되는 Windows 기반 프로그램과 가상 Windows 데스크톱 세션에 액세스할 수 있는 다중 세션 환경을 제공합니다. 터미널 서비스를 사용하면 여러 사용자가 컴퓨터에 대화형으로 연결할 수 있습니다.

시스템 서비스 이름: TermService

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

터미널 서비스 |

TCP |

3389 |

터미널 서버 라이선스

터미널 서비스 라이선스 시스템 서비스는 라이선스 서버를 설치하고, 등록된 클라이언트가 터미널 서버(터미널 서버가 설정된 서버)에 연결될 때 클라이언트에 라이선스를 제공합니다. 터미널 서비스 라이선스는 영향을 적게 미치는 서비스로, 터미널 서버에 대해 발행된 클라이언트 라이선스를 저장한 다음 클라이언트 컴퓨터나 터미널에 발행된 라이선스를 추적합니다.

시스템 서비스 이름: TermServLicensing

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

|

SMB(명명된 파이프) |

TCP |

139, 445 |

터미널 서비스 세션 디렉터리

터미널 서비스 세션 디렉터리 시스템 서비스를 사용하면 로드 균형이 조정되는 터미널 서버의 클러스터가 사용자의 연결 요청을 사용자가 이미 세션을 실행하고 있는 서버로 올바르게 라우팅할 수 있습니다. 사용자는 서버 클러스터에서 다른 세션을 실행하고 있는지 여부와 관계없이 사용할 수 있는 첫 번째 터미널 서버로 라우팅됩니다. 로드 균형 조정 기능은 TCP/IP 네트워크 프로토콜을 사용하여 몇몇 서버의 처리 리소스를 풀링합니다. 터미널 서버의 클러스터에서 이 서비스를 사용하여 여러 서버에 세션을 분산시킴으로써 단일 터미널 서버의 성능을 개선할 수 있습니다. 터미널 서비스 세션 디렉터리는 클러스터에서 연결이 끊어진 세션을 추적하고 사용자가 해당 세션에 다시 연결되는지 확인합니다.

시스템 서비스 이름: Tssdis

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

RPC |

TCP |

135 |

|

임의로 할당된 상위 TCP 포트 |

TCP |

1024 - 65534 사이의 임의 포트 번호 |

Trivial FTP 데몬

Trivial FTP 데몬 시스템 서비스는 사용자 이름이나 암호를 필요로 하지 않으며 RIS(원격 설치 서비스)의 필수적인 부분입니다. Trivial FTP 데몬 서비스는 다음 RFC에서 정의하는 TFTP(Trivial FTP 프로토콜)에 대한 지원을 구현합니다.

RFC 1350 - TFTP

RFC 2347 - 옵션 확장

RFC 2348 - 블록 크기 옵션

RFC 2349 - 시간 제한 간격 및 전송 크기 옵션

TFTP는 디스크 없는 부팅 환경을 지원하도록 설계된 파일 전송 프로토콜입니다. TFTP 서비스는 UDP 포트 69에서 수신 대기하지만 응답은 임의로 할당된 상위 포트에서 이루어집니다. 따라서 이 포트를 설정하면 TFTP 서비스가 들어오는 TFTP 요청을 받을 수 있지만 선택된 서버가 해당 요청에 응답할 수 있는 것은 아닙니다. 이 서비스는 원하는 모든 원본 포트에서 이러한 모든 요청에 응답할 수 있으며 원격 클라이언트에서는 전송 중 해당 포트를 사용하게 됩니다. 통신은 양방향으로 이루어집니다. 방화벽을 통해 이 프로토콜을 설정해야 하는 경우에는 UDP 포트 69 인바운드를 여는 것이 유용할 수 있습니다. 그런 다음 서비스가 다른 포트에서 임시 통로를 통해 응답할 수 있도록 동적으로 허용하는 다른 방화벽 기능을 사용할 수 있습니다.

시스템 서비스 이름: tftpd

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

TFTP |

UDP |

69 |

범용 플러그 앤 플레이 장치 호스트

범용 플러그 앤 플레이 호스트 검색 시스템 서비스는 장치 등록 및 제어와 호스팅된 장치의 이벤트에 대한 응답에 필요한 모든 구성 요소를 구현합니다. 장치와 관련된 등록된 정보(설명, 수명 및 컨테이너)는 선택적으로 디스크에 저장되고 등록 후나 운영 체제가 다시 시작될 때 네트워크에서 알려집니다. 이 서비스에는 서비스 설명과 프레젠테이션 페이지뿐 아니라 장치에 서비스를 제공하는 웹 서버도 포함되어 있습니다.

시스템 서비스 이름: UPNPHost

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

UPNP |

TCP |

2869 |

WINS(Windows 인터넷 이름 서비스)

WINS(Windows Internet Name Service)를 통해 NetBIOS 이름 확인을 수행할 수 있습니다. 이 서비스는 NetBIOS 이름을 사용하여 네트워크 리소스를 찾는 데 도움이 됩니다. WINS 서버는 모든 도메인이 Active Directory 디렉터리 서비스로 업그레이드되지 않았고 네트워크의 모든 컴퓨터에서 Windows 2000 이상이 실행되고 있지 않을 때 필요합니다. WINS 서버는 NetBIOS 이름 확인을 사용하여 네트워크 클라이언트와 통신합니다. WINS 복제는 WINS 서버 간에서만 필요합니다.

시스템 서비스 이름: WINS

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NetBIOS 이름 확인 |

UDP |

137 |

|

WINS 복제 |

TCP |

42 |

|

WINS 복제 |

UDP |

42 |

Windows Media 서비스

Windows Server 2003의 Windows Media 서비스는 Windows Media 서비스 버전 4.0 및 4.1에 포함된 다음 네 가지 서비스를 대체합니다.

Windows Media 모니터 서비스

Windows Media 프로그램 서비스

Windows Media 스테이션 서비스

Windows Media 유니캐스트 서비스

Windows Media 서비스는 Windows Server 2003 Standard Edition, Windows Server 2003 Enterprise Edition 및 Windows Server 2003 Datacenter Edition에서 실행되는 단일 서비스입니다. 이 서비스의 핵심 구성 요소는 COM을 사용하여 개발되었으며 특정 프로그램용으로 사용자 지정할 수 있는 융통성 있는 아키텍처를 갖고 있습니다. 이 서비스는 RTSP(Real Time Streaming Protocol), Microsoft Media Server(MMS) 프로토콜 및 HTTP를 비롯한 매우 다양한 제어 프로토콜을 지원합니다.

시스템 서비스 이름: WMServer

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

HTTP |

TCP |

80 |

|

MMS |

TCP |

1755 |

|

MMS |

UDP |

1755 |

|

MS Theater |

UDP |

2460 |

|

RTCP |

UDP |

5005 |

|

RTP |

UDP |

5004 |

|

RTSP |

TCP |

554 |

Windows 시간

Windows 시간 시스템 서비스는 네트워크의 모든 Windows XP와 Windows Server 2003 기반 컴퓨터에서 날짜 및 시간 동기화를 관리합니다. 이 서비스는 정확한 시계 값이나 타임스탬프가 네트워크 유효성 검사와 리소스 액세스 요청에 할당되도록 NTP(네트워크 기간 프로토콜)를 사용하여 컴퓨터 시계를 동기화합니다. NTP를 구현하고 시간 공급자를 통합하면 Windows 시간 서비스가 안정적이고 확장 가능한 엔터프라이즈용 시간 서비스가 될 수 있습니다. 도메인에 가입되어 있지 않은 컴퓨터의 경우 외부 시간 원본과 시간을 동기화하도록 Windows 시간을 구성할 수 있습니다. 이 서비스가 해제되어 있으면 로컬 컴퓨터의 시간 설정이 Windows 도메인의 시간 서비스나 외부에 구성된 시간 서비스와 동기화되지 않습니다. Windows Server 2003에서는 NTP를 사용합니다. NTP는 UDP 포트 123에서 실행됩니다. 이 서비스의 Windows 2000 버전에서는 SNTP(단일 네트워크 기간 프로토콜)를 사용합니다. SNTP는 UDP 포트 123에서도 실행됩니다.

시스템 서비스 이름: W32Time

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

NTP |

UDP |

123 |

|

SNTP |

UDP |

123 |

World Wide Web 게시 서비스

World Wide Web 게시 서비스는 IIS에서 등록된 프로그램과 웹 사이트의 등록, 관리, 모니터링 및 서비스 제공에 필요한 인프라를 제공합니다. 이 시스템 서비스에는 프로세스 관리자와 구성 관리자가 포함되어 있습니다. 프로세스 관리자는 사용자 지정 응용 프로그램과 웹 사이트가 있는 프로세스를 제어하고, 구성 관리자는 World Wide Web 게시 서비스의 저장된 시스템 구성을 읽고 Http.sys가 적절한 응용 프로그램 풀이나 운영 체제 프로세스로 HTTP 요청을 라우팅하도록 구성되었는지 확인합니다. 인터넷 정보 서비스(IIS) 관리자 스냅인을 통해 이 서비스에서 사용하는 포트를 구성할 수 있습니다. 관리 웹 사이트가 설정되어 있으면 TCP 포트 8098에서 HTTP 트래픽을 사용하는 가상 웹 사이트가 만들어집니다.

시스템 서비스 이름: W3SVC

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

HTTP |

TCP |

80 |

|

HTTPS |

TCP |

443 |

|

응용 프로그램 프로토콜 |

프로토콜 |

포트 |

|

HTTP |

TCP |

80 |

|

HTTPS |

TCP |

443 |

위로 가기

포트 및 프로토콜

다음 표는 이 문서의 "시스템 서비스 포트" 절의 내용을 요약한 것입니다. 이 표는 서비스 이름 대신 포트 번호를 기준으로 정렬되어 있습니다.

|

포트 |

프로토콜 |

응용 프로그램 프로토콜 |

시스템 서비스 이름 |

|

n/a |

GRE |

GRE(IP 프로토콜 47) |

라우팅 및 원격 액세스 |

|

n/a |

ESP |

IPsec ESP(IP 프로토콜 50) |

라우팅 및 원격 액세스 |

|

n/a |

AH |

IPsec AH(IP 프로토콜 51) |

라우팅 및 원격 액세스 |

|

7 |

TCP |

Echo |

단순 TCP/IP 서비스 |

|

7 |

UDP |

Echo |

단순 TCP/IP 서비스 |

|

9 |

TCP |

Discard |

단순 TCP/IP 서비스 |

|

9 |

UDP |

Discard |

단순 TCP/IP 서비스 |

|

13 |

TCP |

Daytime |

단순 TCP/IP 서비스 |

|

13 |

UDP |

Daytime |

단순 TCP/IP 서비스 |

|

17 |

TCP |

Quotd |

단순 TCP/IP 서비스 |

|

17 |

UDP |

Quotd |

단순 TCP/IP 서비스 |

|

19 |

TCP |

Chargen |

단순 TCP/IP 서비스 |

|

19 |

UDP |

Chargen |

단순 TCP/IP 서비스 |

|

20 |

TCP |

FTP 기본 데이터 |

FTP 게시 서비스 |

|

21 |

TCP |

FTP 제어 |

FTP 게시 서비스 |

|

21 |

TCP |

FTP 제어 |

응용 프로그램 레이어 게이트웨이 서비스 |

|

23 |

TCP |

텔넷 |

텔넷 |

|

25 |

TCP |

SMTP |

Simple Mail Transfer Protocol |

|

25 |

UDP |

SMTP |

Simple Mail Transfer Protocol |

|

25 |

TCP |

SMTP |

Exchange Server |

|

25 |

UDP |

SMTP |

Exchange Server |

|

42 |

TCP |

WINS 복제 |

Windows 인터넷 이름 서비스 |

|

42 |

UDP |

WINS 복제 |

Windows 인터넷 이름 서비스 |

|

53 |

TCP |

DNS |

DNS 서버 |

|

53 |

UDP |

DNS |

DNS 서버 |

|

53 |

TCP |

DNS |

인터넷 연결 방화벽/인터넷 연결 공유 |

|

53 |

UDP |

DNS |

인터넷 연결 방화벽/인터넷 연결 공유 |

|

67 |

UDP |

DHCP 서버 |

DHCP 서버 |

|

67 |

UDP |

DHCP 서버 |

인터넷 연결 방화벽/인터넷 연결 공유 |

|

69 |

UDP |

TFTP |

Trivial FTP 데몬 서비스 |

|

80 |

TCP |

HTTP |

Windows Media 서비스 |

|

80 |

TCP |

HTTP |

World Wide Web 게시 서비스 |

|

80 |

TCP |

HTTP |

SharePoint Portal Server |

|

88 |

TCP |

Kerberos |

Kerberos 키 배포 센터 |

|

88 |

UDP |

Kerberos |

Kerberos 키 배포 센터 |

|

102 |

TCP |

X.400 |

Microsoft Exchange MTA 스택 |

|

110 |

TCP |

POP3 |

Microsoft POP3 서비스 |

|

110 |

TCP |

POP3 |

Exchange Server |

|

119 |

TCP |

NNTP |

Network News Transfer Protocol |

|

123 |

UDP |

NTP |

Windows 시간 |

|

123 |

UDP |

SNTP |

Windows 시간 |

|

135 |

TCP |

RPC |

메시지 대기열 |

|

135 |

TCP |

RPC |

원격 프로시저 호출 |

|

135 |

TCP |

RPC |

Exchange Server |

|

135 |

TCP |

RPC |

인증서 서비스 |

|

135 |

TCP |

RPC |

클러스터 서비스 |

|

135 |

TCP |

RPC |

분산 파일 시스템 |

|

135 |

TCP |

RPC |

분산 링크 추적 |

|

135 |

TCP |

RPC |

분산 트랜잭션 코디네이터 |

|

135 |

TCP |

RPC |

이벤트 로그 |

|

135 |

TCP |

RPC |

팩스 서비스 |

|

135 |

TCP |

RPC |

파일 복제 |

|

135 |

TCP |

RPC |

그룹 정책 |

|

135 |

TCP |

RPC |

로컬 보안 기관 |

|

135 |

TCP |

RPC |

원격 저장소 알림 |

|

135 |

TCP |

RPC |

원격 저장소 서버 |

|

135 |

TCP |

RPC |

Systems Management Server 2.0 |

|

135 |

TCP |

RPC |

터미널 서비스 라이선스 |

|

135 |

TCP |

RPC |

터미널 서비스 세션 디렉터리 |

|

137 |

UDP |

NetBIOS 이름 확인 |

컴퓨터 브라우저 |

|

137 |

UDP |

NetBIOS 이름 확인 |

서버 |

|

137 |

UDP |

NetBIOS 이름 확인 |

Windows 인터넷 이름 서비스 |

|

137 |

UDP |

NetBIOS 이름 확인 |

Net Logon |

|

137 |

UDP |

NetBIOS 이름 확인 |

Systems Management Server 2.0 |

|

138 |

UDP |

NetBIOS 데이터그램 서비스 |

컴퓨터 브라우저 |

|

138 |

UDP |

NetBIOS 데이터그램 서비스 |

메신저 |

|

138 |

UDP |

NetBIOS 데이터그램 서비스 |

서버 |

|

138 |

UDP |

NetBIOS 데이터그램 서비스 |

Net Logon |

|

138 |

UDP |

NetBIOS 데이터그램 서비스 |

분산 파일 시스템 |

|

138 |

UDP |

NetBIOS 데이터그램 서비스 |

Systems Management Server 2.0 |

|

138 |

UDP |

NetBIOS 데이터그램 서비스 |

라이선스 로깅 서비스 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

컴퓨터 브라우저 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

팩스 서비스 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

성능 로그 및 경고 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

인쇄 스풀러 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

서버 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

Net Logon |

|

139 |

TCP |

NetBIOS 세션 서비스 |

원격 프로시저 호출 로케이터 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

분산 파일 시스템 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

Systems Management Server 2.0 |

|

139 |

TCP |

NetBIOS 세션 서비스 |

라이선스 로깅 서비스 |

|

143 |

TCP |

IMAP |

Exchange Server |

|

161 |

UDP |

SNMP |

SNMP 서비스 |

|

162 |

UDP |

SNMP 트랩 아웃바운드 |

SNMP 트랩 서비스 |

|

389 |

TCP |

LDAP 서버 |

로컬 보안 기관 |

|

389 |

UDP |

LDAP 서버 |

로컬 보안 기관 |

|

389 |

TCP |

LDAP 서버 |

분산 파일 시스템 |

|

389 |

UDP |

LDAP 서버 |

분산 파일 시스템 |

|

443 |

TCP |

HTTPS |

HTTP SSL |

|

443 |

TCP |

HTTPS |

World Wide Web 게시 서비스 |

|

443 |

TCP |

HTTPS |

SharePoint Portal Server |

|

443 |

TCP |

RPC over HTTPS |

Exchange Server 2003 |

|

445 |

TCP |

SMB |

팩스 서비스 |

|

445 |

TCP |

SMB |

인쇄 스풀러 |

|

445 |

TCP |

SMB |

서버 |

|

445 |

TCP |

SMB |

원격 프로시저 호출 로케이터 |

|

445 |

TCP |

SMB |

분산 파일 시스템 |

|

445 |

TCP |

SMB |

라이선스 로깅 서비스 |

|

445 |

TCP |

SMB |

Net Logon |

|

464 |

TCP |

Kerberos Password V5 |

Net Logon |

|

500 |

UDP |

IPsec ISAKMP |

로컬 보안 기관 |

|

515 |

TCP |

LPD |

TCP/IP 인쇄 서버 |

|

548 |

TCP |

Macintosh용 파일 서버 |

Macintosh용 파일 서버 |

|

554 |

TCP |

RTSP |

Windows Media 서비스 |

|

563 |

TCP |

SSL 상의 NNTP |

Network News Transfer Protocol |

|

593 |

TCP |

RPC over HTTPS 끝점 매퍼 |

원격 프로시저 호출 |

|

593 |

TCP |

RPC over HTTPS |

Exchange Server |

|

636 |

TCP |

LDAP SSL |

로컬 보안 기관 |

|

636 |

UDP |

LDAP SSL |

로컬 보안 기관 |

|

993 |

TCP |

SSL 상의 IMAP |

Exchange Server |

|

995 |

TCP |

SSL 상의 POP3 |

Exchange Server |

|

1067 |

TCP |

설치 부트스트랩 서비스 |

설치 부트스트랩 프로토콜 서버 |

|

1068 |

TCP |

설치 부트스트랩 서비스 |

설치 부트스트랩 프로토콜 클라이언트 |

|

1270 |

TCP |

MOM-Encrypted |

Microsoft Operations Manager 2000 |

|

1433 |

TCP |

SQL over TCP |

Microsoft SQL Server |

|

1433 |

TCP |

SQL over TCP |

MSSQL$UDDI |

|

1434 |

UDP |

SQL Probe |

Microsoft SQL Server |

|

1434 |

UDP |

SQL Probe |

MSSQL$UDDI |

|

1645 |

UDP |

레거시 RADIUS |

인터넷 인증 서비스 |

|

1646 |

UDP |

레거시 RADIUS |

인터넷 인증 서비스 |

|

1701 |

UDP |

L2TP |

라우팅 및 원격 액세스 |

|

1723 |

TCP |

PPTP |

라우팅 및 원격 액세스 |

|

1755 |

TCP |

MMS |

Windows Media 서비스 |

|

1755 |

UDP |

MMS |

Windows Media 서비스 |

|

1801 |

TCP |

MSMQ |

메시지 대기열 |

|

1801 |

UDP |

MSMQ |

메시지 대기열 |

|

1812 |

UDP |

RADIUS 인증 |

인터넷 인증 서비스 |

|

1813 |

UDP |

RADIUS 계정 |

인터넷 인증 서비스 |

|

1900 |

UDP |

SSDP |

SSDP 검색 서비스 |

|

2101 |

TCP |

MSMQ-DC |

메시지 대기열 |

|

2103 |

TCP |

MSMQ-RPC |

메시지 대기열 |

|

2105 |

TCP |

MSMQ-RPC |

메시지 대기열 |

|

2107 |

TCP |

MSMQ-Mgmt |

메시지 대기열 |

|

2393 |

TCP |

OLAP Services 7.0 |

SQL Server: 하위 수준 OLAP 클라이언트 지원 |

|

2394 |

TCP |

OLAP Services 7.0 |

SQL Server: 하위 수준 OLAP 클라이언트 지원 |

|

2460 |

UDP |

MS Theater |

Windows Media 서비스 |

|

2535 |

UDP |

MADCAP |

DHCP 서버 |

|

2701 |

TCP |

SMS 원격 제어(제어) |

SMS 원격 제어 에이전트 |

|

2701 |

UDP |

SMS 원격 제어(제어) |

SMS 원격 제어 에이전트 |

|

2702 |

TCP |

SMS 원격 제어(데이터) |

SMS 원격 제어 에이전트 |

|

2702 |

UDP |

SMS 원격 제어(데이터) |

SMS 원격 제어 에이전트 |

|

2703 |

TCP |

SMS 원격 이야기방 |

SMS 원격 제어 에이전트 |

|

2703 |

UPD |

SMS 원격 이야기방 |

SMS 원격 제어 에이전트 |

|

2704 |

TCP |

SMS 원격 파일 전송 |

SMS 원격 제어 에이전트 |

|

2704 |

UDP |

SMS 원격 파일 전송 |

SMS 원격 제어 에이전트 |

|

2725 |

TCP |

SQL Analysis Services |

SQL Analysis Server |

|

2869 |

TCP |

UPNP |

범용 플러그 앤 플레이 장치 호스트 |

|

2869 |

TCP |

SSDP 이벤트 알림 |

SSDP 검색 서비스 |

|

3268 |

TCP |

글로벌 카탈로그 서버 |

로컬 보안 기관 |

|

3269 |

TCP |

글로벌 카탈로그 서버 |

로컬 보안 기관 |

|

3343 |

UDP |

클러스터 서비스 |

클러스터 서비스 |

|

3389 |

TCP |

터미널 서비스 |

NetMeeting 원격 데스크톱 공유 |

|

3389 |

TCP |

터미널 서비스 |

터미널 서비스 |

|

3527 |

UDP |

MSMQ-Ping |

메시지 대기열 |

|

4011 |

UDP |

BINL |

원격 설치 |

|

4500 |

UDP |

NAT-T |

로컬 보안 기관 |

|

5000 |

TCP |

SSDP 레거시 이벤트 알림 |

SSDP 검색 서비스 |

|

5004 |

UDP |

RTP |

Windows Media 서비스 |

|

5005 |

UDP |

RTCP |

Windows Media 서비스 |

|

6001 |

TCP |

정보 저장소 |

Exchange Server 2003 |

|

6002 |

TCP |

디렉터리 조회 |

Exchange Server 2003 |

|

6004 |

TCP |

DSProxy/NSPI |

Exchange Server 2003 |

|

42424 |

TCP |

ASP.NET 세션 상태 |

ASP.NET 상태 서비스 |

|

51515 |

TCP |

MOM-Clear |

Microsoft Operations Manager 2000 |

|

1024-65534 |

TCP |

RPC |

임의로 할당된 상위 TCP 포트 |

Microsoft는 Microsoft Excel 워크시트로 이 표의 정보를 제공합니다. 이 워크시트는 Microsoft 다운로드 센터에서 다운로드할 수 있습니다.

지금 Port_Requirements_for_Microsoft_Windows_Server_System.xls 패키지 다운로드

Active Directory 포트 및 프로토콜 요구 사항

공통 또는 외부 포리스트에 있는 응용 프로그램 서버, 클라이언트 컴퓨터 및 도메인 컨트롤러에는 사용자 및 컴퓨터가 시작한 도메인 가입, 로그온 인증, 원격 관리 및 Active Directory 복제 등의 작업이 올바르게 작동하도록 하는 종속 서비스가 있습니다. 이러한 서비스와 작업에는 특정 포트 및 네트워킹 프로토콜을 통한 네트워크 연결이 필요합니다.

다음은 구성원 컴퓨터와 도메인 컨트롤러가 상호 작용하거나 응용 프로그램 서버에서 Active Directory에 액세스하는 데 필요한 주요 서비스, 포트 및 프로토콜을 요약한 목록입니다.

- Active Directory / LSA

- 인증 서비스(특정 구성에 필요)

- 컴퓨터 브라우저

- DHCP 서버(구성된 경우)

- 분산 파일 시스템

- 분산 링크 추적 서버(선택적이지만 Windows 2000 컴퓨터에서는 기본적으로 설정됨)

- 분산 트랜잭션 코디네이터

- DNS 서버(구성된 경우)

- 이벤트 로그

- 팩스 서비스(구성된 경우)

- 파일 복제

- Macintosh용 파일 서버(구성된 경우)

- HTTP SSL

- 인터넷 인증 서비스(구성된 경우)

- Kerberos 키 배포 센터

- 라이선스 로깅(기본적으로 설정됨)

- 메신저

- Net Logon

- 성능 로그 및 경고

- 인쇄 스풀러

- 원격 설치(구성된 경우)

- RPC(Remote Procedure Call)

- RPC(원격 프로시저 호출) 로케이터

- 원격 저장소 알림

- 원격 저장소 서버

- 라우팅 및 원격 액세스

- 서버

- SMTP(Simple Mail Transfer Protocol)(구성된 경우)

- SNMP 서비스

- SNMP 트랩 서비스

- TCP/IP 인쇄 서버

- 텔넷

- 터미널 서비스

- 터미널 서버 라이선스

- 터미널 서비스 세션 디렉터리

- WINS

- Windows 시간

- World Wide Web 게시 서비스

위로 가기

참조

이 문서에서 설명하는 각 Microsoft 제품의 도움말 파일에는 프로그램을 구성하는 데 유용할 수 있는 추가 정보가 포함되어 있습니다. Windows Server 2003 도움말에는 특정 기술과 서버 역할을 구성하는 방법에 대한 단계별 지침이 들어 있습니다.

관련 항목에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

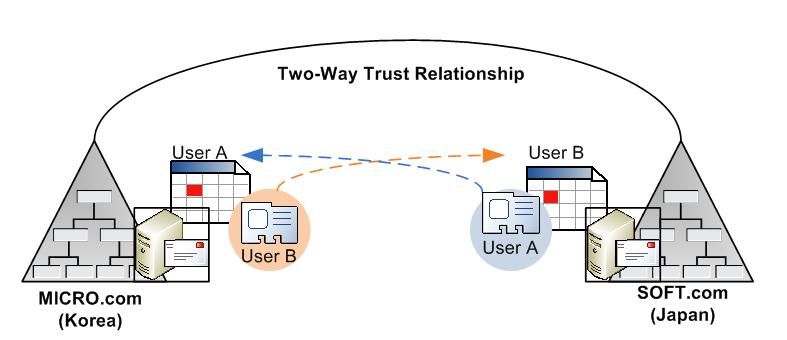

179442 도메인 및 트러스트를 위한 방화벽을 구성하는 방법

위로 가기

일반 정보

Windows Server 2003의 보안 방법에 대한 자세한 내용과 특정 서버 역할에 대한 예제 IPsec 필터는 "Windows Server 2003 보안 가이드"를 참조하십시오. 이 가이드를 보려면 다음 Microsoft 웹 사이트를 방문하십시오.

http://www.microsoft.com/korea/technet/security/prodtech/windowsserver2003/w2003hg/sgch00.mspx

운영 체제 서비스, 보안 설정 및 IPsec 필터링에 대한 자세한 내용은 "위협 및 대책 소개 - Windows 2003 Server 및 Windows XP용 보안 설정" 가이드를 참조하십시오. 이 가이드를 보려면 다음 Microsoft 웹 사이트를 방문하십시오.

http://www.microsoft.com/korea/technet/security/topics/serversecurity/tcg/tcgch00.mspx

잘 알려진 포트의 포트 할당에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

174904 TCP/IP 포트 할당에 대한 정보

또한 Microsoft Windows NT 4.0 Resource Kit에서 "부록 B - MS TCP/IP에 대한 포트 참조"를 참조하십시오. 아래 Microsoft 웹 사이트에서 해당 파일을 직접 다운로드하십시오.

http://www.microsoft.com/resources/documentation/windowsnt/4/server/reskit/en-us/net/port_nts.mspx(영문)

또한 Windows 2000 Server Resource Kit에서 "TCP 및 UDP 포트 할당"을 참조하십시오. 아래 Microsoft 웹 사이트에서 해당 파일을 직접 다운로드하십시오.

http://www.microsoft.com/technet/prodtechnol/windows2000serv/reskit/default.mspx?mfr=true(영문)

또한 Windows 2000 Resource Kit에서 "포트 할당 및 프로토콜 번호" 문서를 참조하십시오. 아래 Microsoft 웹 사이트에서 해당 파일을 직접 다운로드하십시오.

http://www.microsoft.com/technet/prodtechnol/windows2000serv/reskit/cnet/cnfc_por_zqyu.mspx?mfr=true(영문)

IANA(Internet Assigned Numbers Authority)는 잘 알려진 포트의 사용을 조정합니다. 이 조직의 TCP/IP 포트 할당 목록을 보려면 다음 웹 사이트를 방문하십시오.

http://www.iana.org/assignments/port-numbers

위로 가기

원격 프로시저 호출 및 DCOM

DCOM에 대한 자세한 내용은 "방화벽에 DCOM 사용" 백서를 참조하십시오. 아래 Microsoft 웹 사이트에서 해당 파일을 직접 다운로드하십시오.

http://msdn.microsoft.com/library/default.asp?url=/library/en-us/dndcom/html/msdn_dcomfirewall.asp(영문)

RPC에 대한 자세한 내용은 다음 Microsoft 웹 사이트를 참조하십시오.

http://msdn.microsoft.com/library/default.asp?url=/library/en-us/dnanchor/html/rpcank.asp(영문)

방화벽에서 작동하도록 RPC를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

154596 방화벽에 사용할 RPC 동적 포트 할당을 구성하는 방법

RPC 프로토콜에 대한 자세한 내용과 Windows 2000을 실행하는 컴퓨터의 초기화 방법에 대한 자세한 내용은 "Windows 2000 시작 및 로그온 소통량 분석" 백서를 참조하십시오. 이 문서를 보려면 다음 Microsoft 웹 사이트를 방문하십시오.

http://www.microsoft.com/korea/TechNet/win2000/win2ksrv/w2kstart.asp

위로 가기

분산 트랜잭션 코디네이터

특정 범위의 포트를 사용하도록 DTC를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

250367 INFO: Microsoft DTC가 방화벽을 통해 작동하도록 구성

위로 가기

도메인 컨트롤러 및 Active Directory

Active Directory 복제 트래픽을 제한하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

224196 특정 포트로 Active Directory 복제 트래픽 제한

디렉터리 시스템 에이전트, LDAP 및 로컬 보안 기관에 대한 자세한 내용은 다음 Microsoft 웹 사이트를 참조하십시오.

http://msdn2.microsoft.com/en-us/library/ms675902.aspx(영문)

LDAP 및 전역 카탈로그가 Windows 2000에서 작동하는 방식에 대한 자세한 내용을 보려면 다음 Microsoft 웹 사이트를 방문하십시오.

http://technet2.microsoft.com/WindowsServer/en/library/440e44ab-ea05-4bd8-a68c-12cf8fb1af501033.mspx?mfr=true(영문)

위로 가기

Exchange Server

Exchange 2000 Server 및 Exchange Server 2003 MAPI 트래픽을 제한하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

270836 XCLN: Exchange 2000 정적 포트 매핑

Exchange 2000 Server에서 지원하는 네트워크 포트와 프로토콜에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

278339 Exchange 2000 Server에서 사용하는 TCP/UDP 포트

LDAP 통신에 다른 포트를 사용하도록 Exchange Server 5.5를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

224447 Exchange Server의 LDAP 포트 할당을 변경하는 방법

Exchange Server 5.5와 이전 버전의 Exchange Server에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

176466 XGEN: TCP 포트와 Microsoft Exchange: 자세한 논의

위로 가기

파일 복제 서비스

방화벽에서 작동하도록 FRS를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

319553 특정 정적 포트로 FRS 복제 트래픽을 제한하는 방법

위로 가기

분산 파일 복제 서비스

분산 파일 복제 서비스에는 Dfsrdiag.exe 명령줄 도구가 포함되어 있습니다. Dfsrdiag.exe는 관리 및 복제에 사용되는 서버 RPC 포트를 설정할 수 있습니다. Dfsrdiag.exe를 사용하여 서버 RPC 포트를 설정하려면 다음과 같이 입력하십시오.

dfsrdiag /port:nnnnn /Member:Branch01.sales.contoso.com

여기서 nnnnn은 DFSR에서 복제에 사용할 하나의 정적 RPC 포트를 나타내고, Branch01.sales.contoso.com은 대상 구성원 컴퓨터의 DNS 또는 NetBIOS 이름을 나타냅니다. 구성원을 지정하지 않으면 로컬 컴퓨터가 사용됩니다.

위로 가기

인터넷 정보 서비스

IIS 4.0, IIS 5.0 및 IIS 5.1에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

327859 INFO: Inetinfo 서비스에서 잘 알려진 포트 이외의 추가 포트를 사용한다

FTP 작동 방식에 대한 자세한 내용은 다음 Microsoft 웹 사이트를 참조하십시오.

http://www.microsoft.com/technet/treeview/default.asp?url=/technet/prodtechnol/windowsserver2003/proddocs/standard/wsa_ftp_modes.asp(영문)

위로 가기

IPsec 및 VPN

Windows에서 IPSec 기본 면제를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

811832 일부 시나리오에서 IPSec 기본 면제를 사용하여 IPSec 보호를 무시할 수 있다

IPSec에서 사용하는 프로토콜과 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

233256 방화벽을 통해 IPSec 트래픽을 사용하는 방법

L2TP 및 IPSec의 새로운 기능과 업데이트된 기능에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

818043 Windows XP 및 Windows 2000용 L2TP/IPsec NAT-T 업데이트

위로 가기

MADCAP(Multicast Address Dynamic Client Allocation Protocol)

MADCAP 서버 계획 방법에 대한 자세한 내용은 다음 Microsoft 웹 사이트를 참조하십시오.

http://technet2.microsoft.com/WindowsServer/en/Library/5396ded4-3318-4ca1-84c6-b85a1435d87d1033.mspx?mfr=true(영문)

위로 가기

메시지 대기열

Microsoft Message Queuing에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

178517 MSMQ에서 사용하는 TCP, UDP 및 RPC 포트

위로 가기

Mobile Information Server

Microsoft Mobile Information Server 2001에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

294297 XCCC: Microsoft Mobile Information Server에서 사용하는 TCP/IP 포트

위로 가기

Microsoft Operations Manager

MOM에 대한 계획을 수립하고 MOM을 배포하는 방법에 대한 자세한 내용은 다음 Microsoft 웹 사이트를 참조하십시오.

http://www.microsoft.com/technet/prodtechnol/mom/mom2000/default.mspx(영문)

위로 가기

Systems Management Server

SMS 2003에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

826852 Systems Management Server 2003에서 방화벽이나 프록시 서버를 통해 통신하는 데 사용하는 포트

SMS 2.0에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

167128 SMS: 원격 헬프데스크 기능에서 사용하는 네트워크 포트

방화벽을 통해 SMS를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

200898 방화벽을 통해 Systems Management Server 2.0을 사용하는 방법

SMS 2.0 원격 도구에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

256884 원격 제어에서 사용하는 TCP 및 UDP 포트가 SMS 2.0 서비스 팩 2에서 변경되었다

위로 가기

SQL Server

SQL Server 2000이 보조 인스턴스의 포트를 동적으로 결정하는 방식에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

286303 동적 포트 검색 중 SQL Server 2000 네트워크 라이브러리의 동작

OLAP용 SQL Server 7.0 및 SQL Server 2000에서 사용하는 포트에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

301901 INF: 방화벽을 통해 연결할 때 OLAP Services에서 사용하는 TCP 포트

위로 가기

터미널 서비스

터미널 서비스에서 사용하는 포트를 구성하는 방법에 대한 자세한 내용은 Microsoft 기술 자료의 다음 문서를 참조하십시오.

187623 터미널 서버의 수신 대기 포트를 변경하는 방법

위로 가기

Windows에서 인터넷을 통한 통신 제어

Windows XP 서비스 팩 1(SP1)이 인터넷을 통해 통신하는 방법에 대한 자세한 내용은 "관리 환경에서 Windows XP Professional 서비스 팩 1 사용" 백서를 참조하십시오. 아래 Microsoft 웹 사이트에서 해당 파일을 직접 다운로드하십시오.

http://www.microsoft.com/technet/prodtechnol/winxppro/maintain/xpmanaged/00_abstr.mspx(영문)

Windows 2000 서비스 팩 4(SP4)가 인터넷을 통해 통신하는 방법에 대한 자세한 내용은 "관리 환경에서 Windows 2000 서비스 팩 4 사용" 백서를 참조하십시오. 아래 Microsoft 웹 사이트에서 해당 파일을 직접 다운로드하십시오.

http://www.microsoft.com/technet/prodtechnol/windows2000pro/maintain/w2kmngd/00_abstr.mspx(영문)

Windows Server 2003이 인터넷을 통해 통신하는 방법에 대한 자세한 내용은 "관리 환경에서 Windows Server 2003 사용" 백서를 참조하십시오. 아래 Microsoft 웹 사이트에서 해당 파일을 직접 다운로드하십시오.

http://www.microsoft.com/technet/prodtechnol/windowsserver2003/technologies/security/ws03mngd/09_s3fil.mspx(영문)

원본 위치 <http://support.microsoft.com/kb/832017/ko>

설정 테스트를 확인해 보시고 테스트 성공을 할 수 없으면,

설정 테스트를 확인해 보시고 테스트 성공을 할 수 없으면,

.gif) 중요:

중요:

.gif) 참고:

참고:

사전 요구 사항

사전 요구 사항 .gif) 참고:

참고:  invalid-file

invalid-file

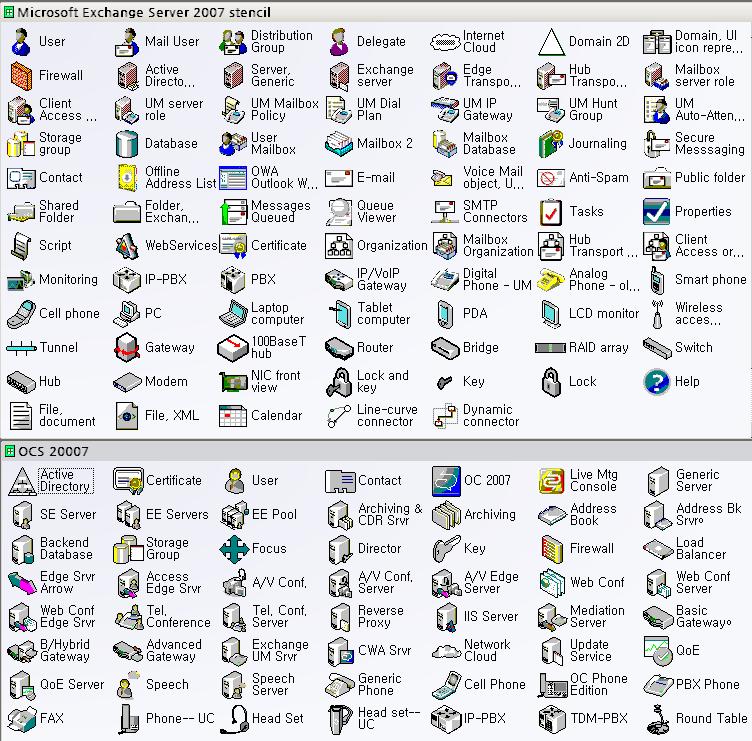

OCS 2007.vss

OCS 2007.vss MS_Outlook_AutoName_Delete.pdf

MS_Outlook_AutoName_Delete.pdf.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

.gif)

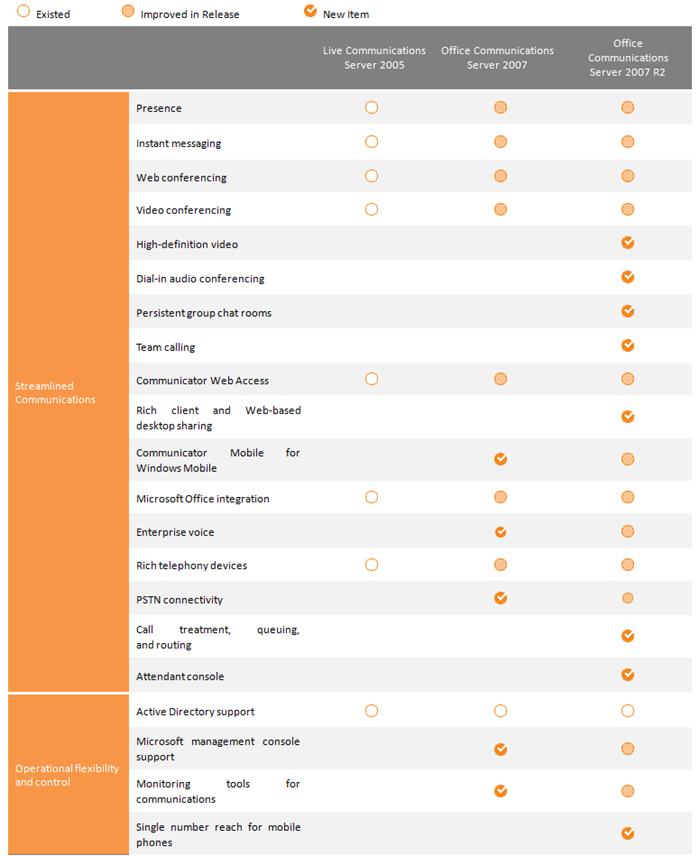

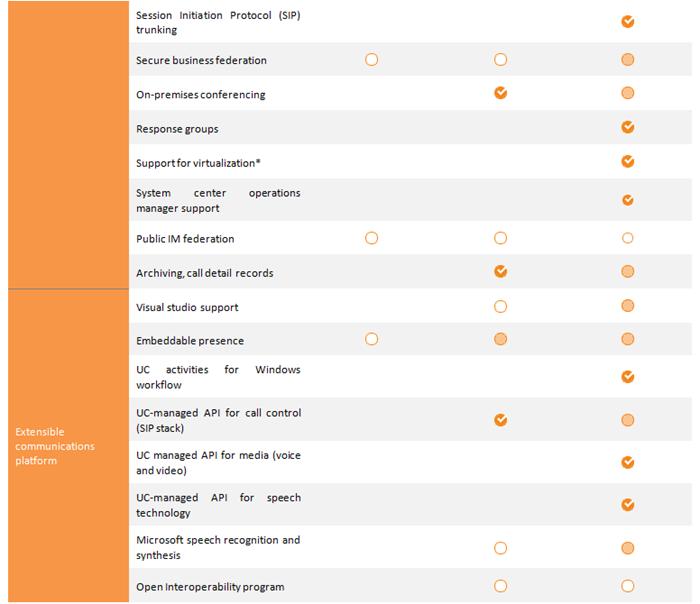

= 포함된 기능

= 포함된 기능  = 포함되지 않은 기능

= 포함되지 않은 기능